Meraki Wifi

10. Juni 2019

Telefonie im HomeOffice

6. Mai 2020

Security im Wandel der Zeit

Kein Thema hat sich in den letzten Jahren so maßgeblich verändert, wie Security. Durch die zunehmende Vernetzung, Mobilität, neue Technologien und die zahlreichen Cloud-Dienste wurde das Thema immer komplexer und die Computersysteme dadurch leichter angreifbar. Mittlerweile sind Hacking-Programme nicht nur den Profis zugänglich, sondern auch von Laien problemlos verwendbar. Die Hacker selbst werden dabei immer professioneller. Vor allem Phishing und Social Engineering (Begriffserklärung siehe Kasten) funktionieren dabei sehr gut. Die dringende Überweisungsaufforderung des Chefs will schließlich so schnell wie möglich bearbeitet werden und zum Hinterfragen ist oftmals keine Zeit. Ein Glück für die Hacker, die sich schon bald über ein nettes Sümmchen auf den oftmals ausländischen Konten freuen dürfen.

Um dies zu verhindern ist das Installieren von Sicherheitsupdates, Virenschutz und eine funktionierende Firewall schon lange nicht mehr ausreichend, denn auch der Faktor Mensch muss bei jeder Sicherheitsmaßnahme mitbedacht werden.

Generell wird das Thema Security von vielen Firmen sehr stiefmütterlich nach dem Motto „Mir wird schon nichts passieren“ behandelt. Mit dem Hauptbetätigungsfeld hat es in der Regel auch wenig zu tun, sprich das Tagesgeschäft ist einfach wichtiger und die Security-Agenden treten in den Hintergrund. Tatsache ist jedoch, dass laut aktuellen Studien rund 66 Prozent der Unternehmen in den letzten zwölf Monaten Opfer einer Cyberattacke wurden. Davon wiederum erlitten 41 Prozent einen finanziellen Schaden aufgrund eines Angriffs und 33 Prozent mussten sogar öffentlich Stellen über die Sicherheitsvorfälle informieren. Zusätzlich erschwert wird die ganze Thematik auch noch durch die fehlenden Experten auf diesem Gebiet. Selten hat ein Unternehmen, die notwendige Fachkompetenz im Haus. Es muss daher auf externe Fachleute zurückgegriffen werden, was den Schritt zu einer verbesserten IT-Sicherheit zusätzlich erschwert. Schließlich muss man diese Experten erst einmal finden.

Gelegenheit macht außerdem Diebe und das stimmt vor allem Security-Bereich. Auch wenn es Angreifer vielleicht nicht gezielt auf ein Unternehmen abgesehen haben, wird es zu einem interessanten Ziel, wenn offensichtliche Sicherheitsmängel Tür und Tor für Missbrauch öffnen. Unser Haus bzw. unsere Wohnung würden wir schließlich auch nicht verlassen, ohne die Tür zumindest abzusperren. Wer außerdem noch über eine funktionierende Alarmanlage verfügt, hat hier bereits einiges gewonnen und genauso ist es auch mit der IT-Security.

So wie wir die Lage einschätzen, war es noch nie so leicht, in ein Unternehmen „einzubrechen“, um Daten zu stehlen, oder gar zu zerstören. Aber noch ein weiterer Grund macht die Cyber-Kriminalität zu einem lukrativen Betätigungsfeld: Hat ein Hacker einmal Zugang zu einem System, dann ist es ein leichtes für ihn die Firmen zu erpressen. Zur Polizei gehen die wenigstens, da das Eingestehen massiver Sicherheitsmängel auch einen großen Imageverlust nach sich ziehen kann. Im schlimmsten Fall sind auch die Kundendaten betroffen, was nicht nur zu einer Selbstanzeige bei der Datenschutzkommission führt, sondern auch die Kunden müssen informiert werden. Der hierdurch entstandene Imageschaden kann sogar zum Untergang des Unternehmens führen. Da die wenigsten Fälle wirklich geahndet werden, lockt das noch mehr Verbrecher an. Cyberkriminalität entwickelt sich daher gerade zu einem der lukrativsten Geschäftsfelder. Die Situation ist sehr ernst zu nehmen und sollte von keinem Unternehmen ignoriert werden.

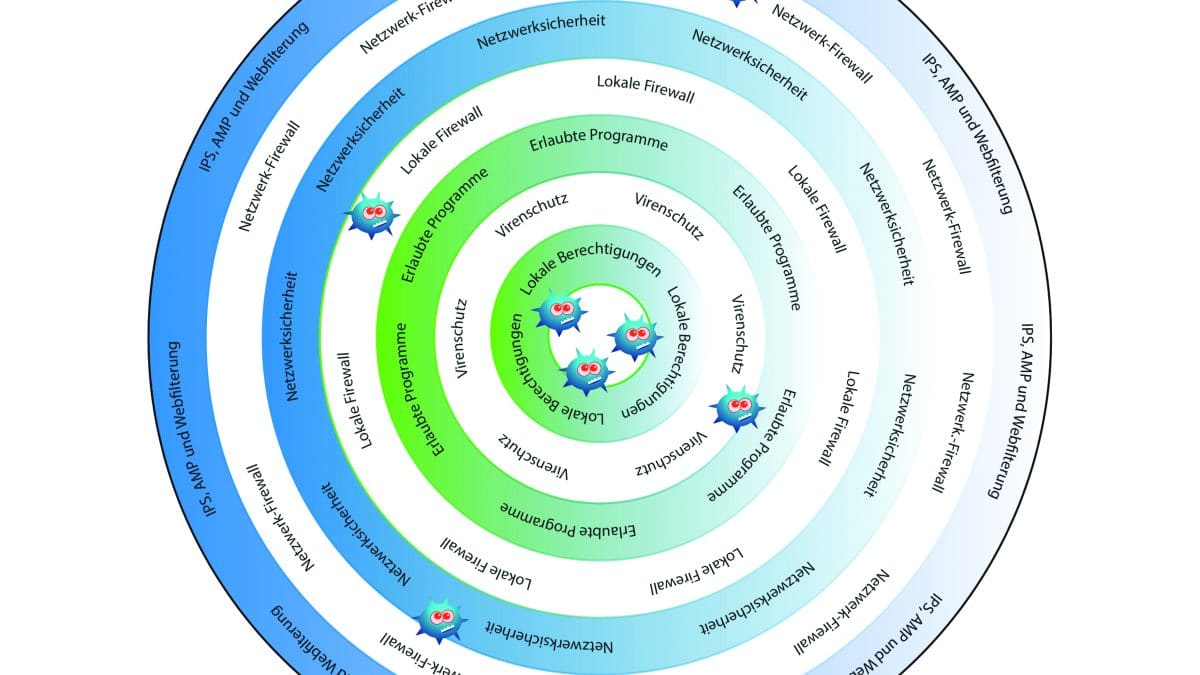

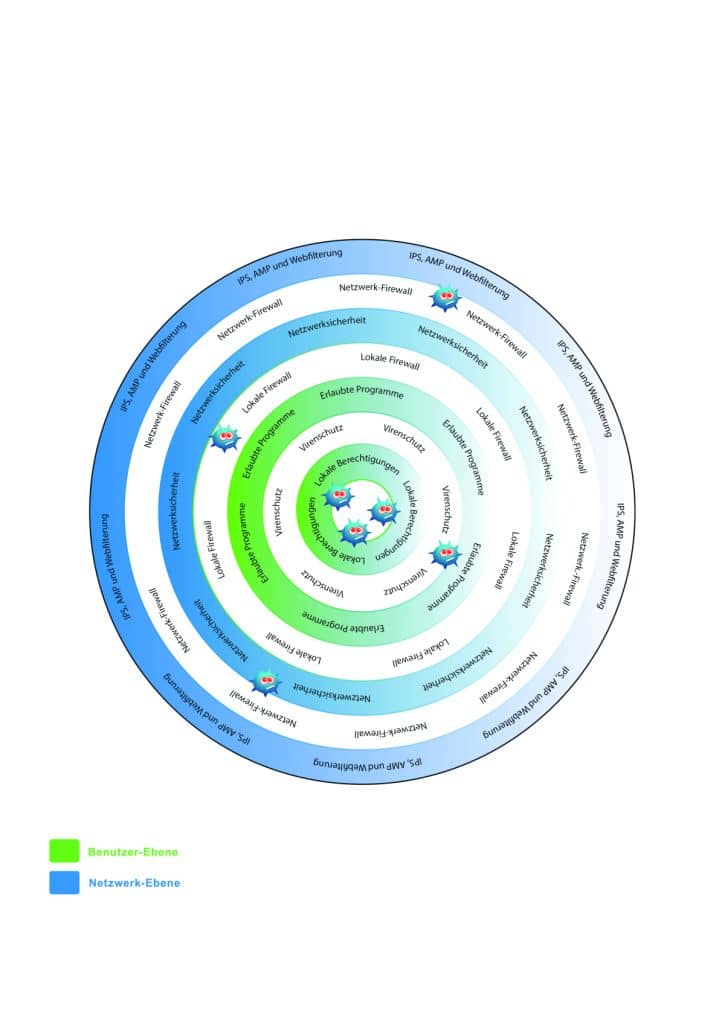

Neue Strategien müssen her

Eines vorweg: Es gibt keine Möglichkeit einen Angreifer bzw. einen Angriff komplett zu verhindern, wir können diesen nur noch erschweren. Dafür haben wir bei Berl EDV ein mehrschichtiges Modell entwickelt, welches aus einer Kombination mehrerer Maßnahmen besteht, die einzeln jeweils eine 90%ige Sicherheit bieten. Zum Beispiel erhöht ein Virenschutz die Sicherheit um 90%, dann kombinieren wir diesen noch mit einer Einschränkung der Programme und der Zugriffsrechte, was wiederum für sich 90%ige Sicherheit bietet und einer Firewall. Mit dieser Verknüpfung verschiedener 90 Prozent Maßnahmen ist es möglich die Security stark zu erhöhen und es Angreifern deutlich schwerer zu machen. Will sich beispielsweise etwa ein Trojaner ausbreiten, muss er erstmals durch die Firewall bis zum Client durchdringen, dann noch unerkannt am Virenschutz vorbei, auf der Liste der erlaubten Programme stehen und außerdem die Berechtigungen haben, um sich vom Client weiter in das Netzwerk ausbreiten zu können. All diese Hürden zu umgehen wird ein Trojaner oder Hacker kaum schaffen.

Einer der größten Risikofaktoren für Unternehmen ist jedoch der „Faktor Mensch“. Neben lokalen Admin-Rechten, die es Mitarbeitern ermöglichen jede Art von Programm auf ihren PCs zu installieren und damit Tür und Tor für Schadsoftware öffnen, stellen auch unsichere Passwörter ein großes Problem dar. Kaum hat man sich jedoch um die Admin-Rechte gekümmert und eine Liste mit erlaubten Programmen erstellt, finden Mitarbeiter weitere Wege, um diese Sicherheitsmaßnahmen zu umgehen. Es werden so genannten „Schattennetzwerke“ mit Hotspots über das Handy erstellt von denen der IT-Beauftragte oft nicht mal weiß und somit auch keine Möglichkeit der Überwachung hat.

Auch unsichere Passwörter stellen ein nicht zu unterschätzendes Sicherheitsrisiko dar. Regelmäßig geänderte Passwörter mit einer langen Kombination aus Buchstaben in Groß- und Kleinschreibung, sowie Zahlen und Sonderzeichen sind hier ein Schlüssel. Jeder weiß schließlich wie leicht man aus Bequemlichkeit zu einem denkbar einfachen Passwort greift, um schneller auf Programme zugreifen zu können, da sichere Passwörter zu abstrakt sind, um sie sich leicht zu merken. Eine Hilfestellung bieten hier nicht nur Eselsbrücken, die dabei helfen sich ein Passwort leichter zu merken, sondern auch bestimmte Kennwort-Programme, die den Zugriff nur für die berechtigten Mitarbeiter zulassen.

Der Schutz der Identitäten ist eines der Hauptanliegen der IT-Security und ein Thema, wo sich mit wenig Aufwand, bereits sehr viel verbessern lässt. Das ist vielen jedoch einfach nicht bewusst, darum sind Schulungen zum Thema Mitarbeiter Awareness in diesem Bereich unumgänglich. Wir bieten daher auch, an das Unternehmen angepasste, Schulungen direkt vor Ort an, die von unseren Kunden sehr gerne angenommen werden. Bei Interesse zu unserem Schulungsangebot melden Sie sich bitte einfach unter verkauf@berl.at oder bei Ihrem Hauptbetreuer.

Wie viel Security braucht man wirklich?

Eine der zentralen Fragen des Security-Themas ist, wie viele und vor allem welche Maßnahmen man wirklich braucht, um sein Unternehmen ausreichend und sinnvoll zu schützen. Einerseits ist es wichtig widerstandsfähiger gegen Cyberangriffe zu werden, andererseits muss man als Unternehmen natürlich auch betriebs- und funktionsfähig bleiben, um weiterhin seine Geschäftsziele erreichen zu können. Die IT-Security ist dabei ein wichtiger Bestandteil der so genannten „Cyber Resiliance“, die sich auch damit beschäftigt, ein Unternehmen nicht nur vor Angriffen zu schützen, sondern auch während und nach einem erfolgreichen Angriff den Betrieb aufrecht zu halten. Eine angemessene Security-Lösung ist dabei ein erster Schritt und hängt von vielen Faktoren ab: Wie sensibel sind zum Beispiel die Daten, mit denen gearbeitet wird? Müssen Kundendaten geschützt werden? Wie sind die örtlichen Gegebenheiten? Wie sieht die bereits vorhanden IT-Infrastruktur aus?

Um den Security-Bedarf eines Unternehmens besser beurteilen zu können, haben wir einen Katalog mit 130 Fragen erstellt, mit welchem wir eine Risikobewertung vornehmen können und Punkte herausfiltern bei denen Handlungsbedarf besteht. Die Umsetzung erfolgt dann in mehreren Phasen. In der ersten Phase werden Maßnahmen umgesetzt, die sich einerseits leicht umsetzen lassen und andererseits bereits die größten Risikofaktoren deutlich minimieren, wie zum Beispiel ein funktionierender Virenschutz oder eine Firewall. Danach wird nochmals neu evaluiert und in enger Zusammenarbeit mit dem Unternehmen die weiteren Schritte besprochen und geplant. Es werden dabei nicht nur die Maßnahmen selbst behandelt, sondern auch die Umsetzung, Wartbarkeit und Überwachung definiert. Unser Ziel ist es nicht nur die Security in Unternehmen zu erhöhen, sondern auch die bereits umgesetzten Punkte laufend zu warten und zu monitoren, damit auch neue Sicherheitsrisiken so schnell wie möglich behandelt werden können.

Auf der nächsten Seite finden Sie einige Fragen für einen kleinen Selbsttest, um Ihre vorhandene IT-Security besser einschätzen zu können. Wir beraten Sie außerdem gerne bei einem kostenlosen Erstgespräch und helfen Ihnen bei der Evaluierung der Sicherheitsrisiken in Ihrem Unternehmen. Melden Sie sich am besten noch heute unter verkauf@berl.at oder bei Ihrem Hauptbetreuer.

Fragen Selbsttest:

* Hat mindestens ein Mitarbeiter im Unternehmen lokale Administrations-Rechte?

* Verwenden Sie einen Virenschutz, welcher „untypisches“ Verhalten erkennt?

* Hatten Sie im letzten Jahr eine Schulung zum Thema Security?

* Sind alle ihre mobilen Geräte (Notebook, Handy, usw.) und USB-Sticks verschlüsselt?

* Verwenden Sie jeweils unterschiedliche und komplexe Kennwörter?

* Verwenden Sie eine verschlüsselte, ortsunabhängige Sicherung?

* Installieren Sie zeitnah alle Sicherheitsupdates (auch von Drittherstellern)?

* Sind Ihre Server und Netzwerkkomponenten bestmöglich vor fremden Zugriffen geschützt?

Können Sie alle Fragen dieses Security-Selbsttests mit „JA“ beantworten, dann sind Sie schon mal auf einem guten Weg. Sind es weniger, dann besteht auf jeden Fall dringender Handlungsbedarf. Wenden Sie sich daher schnellstmöglich an verkauf@berl.at oder bei Ihrem Hauptbetreuer.

Begriffsdefinitionen:

Phishing

Unter dem Begriff Phishing (ein englisches Kunstwort, das sich aus den Begriffen „password harvesting“ also Passwörter sammeln und fishing „Angeln“ zusammensetzt) versteht man Versuche, über gefälschte Webseiten, E-Mails oder Kurznachrichten an persönliche Daten des Intern-Nutzers zu gelangen und damit Identitätsdiebstahl zu begehen. Ziel des Betrugs ist es meisten mit den erhaltenen Daten ein Konto zu plündern oder den entsprechenden Personen zu Schaden. Es handelt sich hierbei um eine Form des „Social Engineering“.

Social Engineering

Social Engineering (übersetzt „angewandte Sozialwissenschaft“ bzw. „soziale Manipulation“) nennt man die zwischenmenschliche Beeinflussung mit dem Ziel, bei den Personen bestimmte Verhaltensweisen hervorzurufen, sie zum Beispiel zur Preisgabe vertraulicher Informationen, zum Kauf eines Produktes oder zur Freigabe von Finanzmitteln zu bewegen. Social Engineers spionieren das persönliche Umfeld ihres Opfers aus, täuschen Identitäten vor oder nutzen Verhaltensweisen wie Autoritätshörigkeit aus, um geheime Informationen oder unbezahlte Dienstleistungen zu erlangen.

Cyber Resilience

Mit Cyber Resilience meint man die Fähigkeit eines Unternehmens trotz Cyber-Attacken weiterhin handlungsfähig zu bleiben. Sie geht dabei allerdings über die reine IT-Security hinaus, denn sie umfasst auch Maßnahmen die einen sicheren Weiterbetrieb, sowie eine schnelle Wiederaufnahme des Betriebes nach einem erfolgreichen Angriff sicherstellt.

Wir beraten Sie dazu gerne auch individuell!

Nehmen Sie am besten noch heute Kontakt mit uns auf.